Разработка автоматизированной системы анализа информационных рисков на крупном объекте информатизации для последующего распределения средств на реализацию мероприятий по защите информации.

Климов Антон Викторович, Инженер отдела информационной безопасности ОАО “ММК”

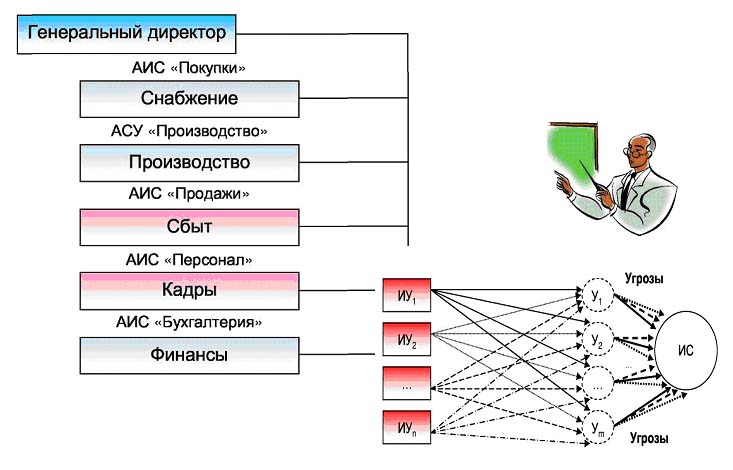

Типовая организационная структура крупного предприятия

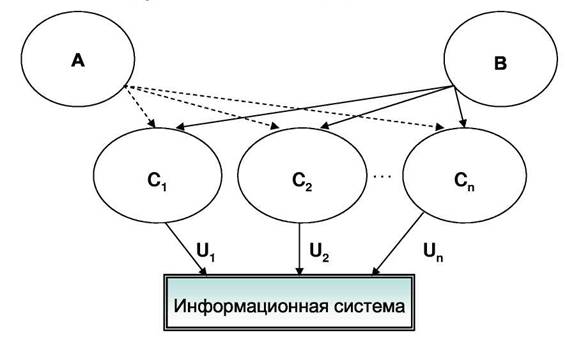

Модель информационной системы крупного объекта информатизации с точки

зрения защиты информацииСтруктура классификации «Источники угроз;

.

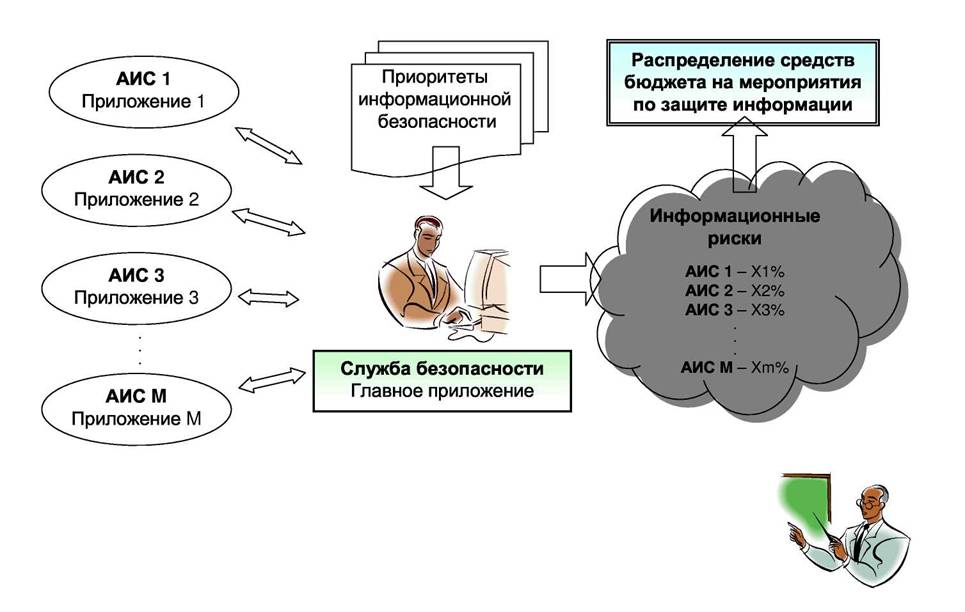

1. Возможность возникновения источника угрозы2. Подготовленность источника угрозы (К2)

3.Фатальность реализации угрозы (К3)

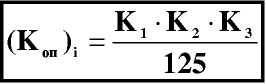

Структура классификации "Уязвимости"

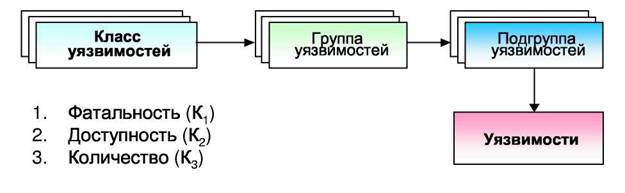

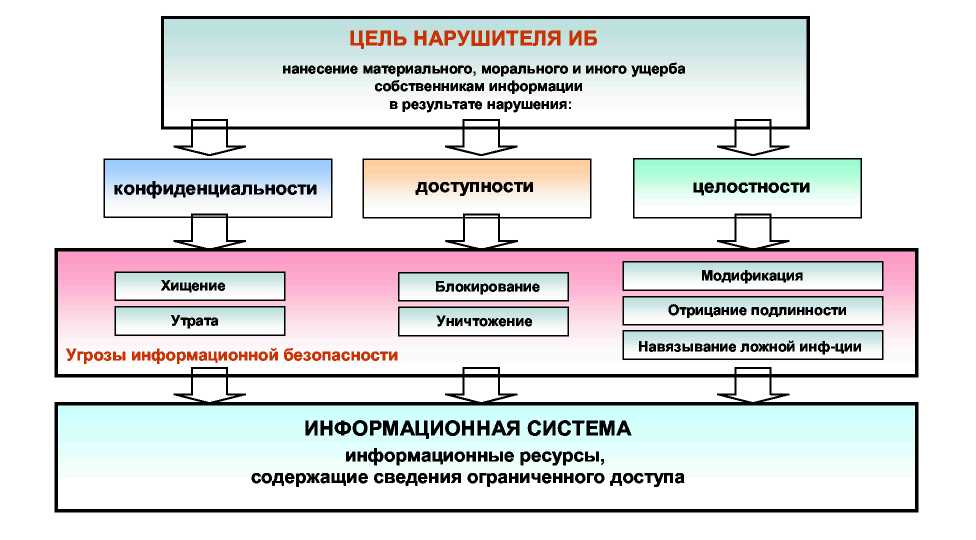

Модель реализации угроз ИБ на крупном объекте информатизации

Модель нарушителя информационной безопасности

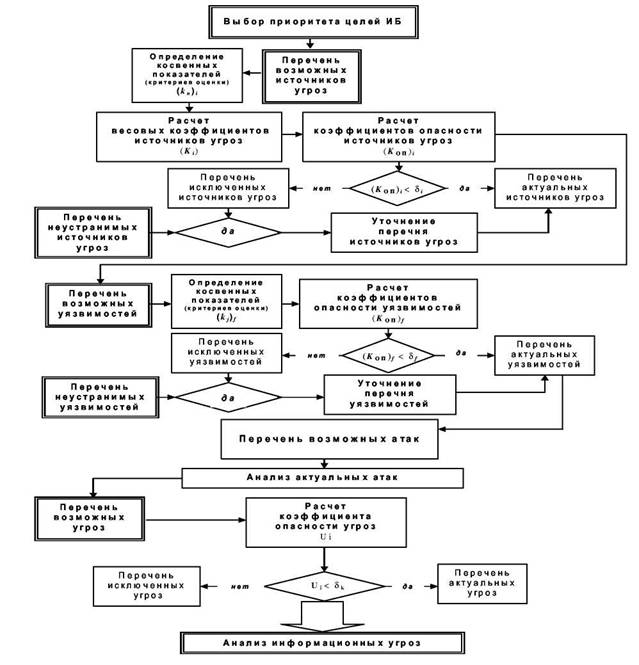

Схема оценки угроз информационных систем крупного объекта информатизации

Cj=[P1j(A,B),Pi(A,B),...,Pj(A,B)]

Матрица идентифицированных источников угроз и уязвимостей

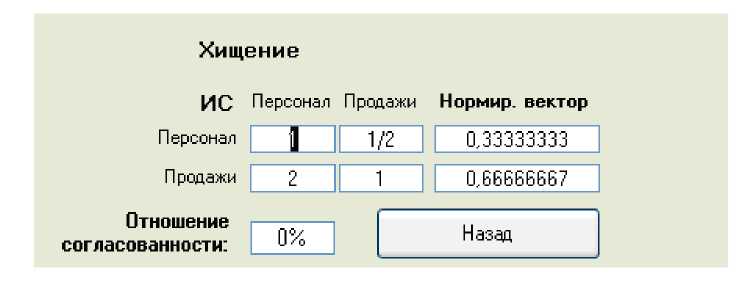

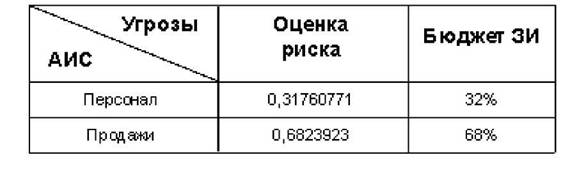

Оценка информационных рисков АИС «Персонал» и АИС «Продажи:

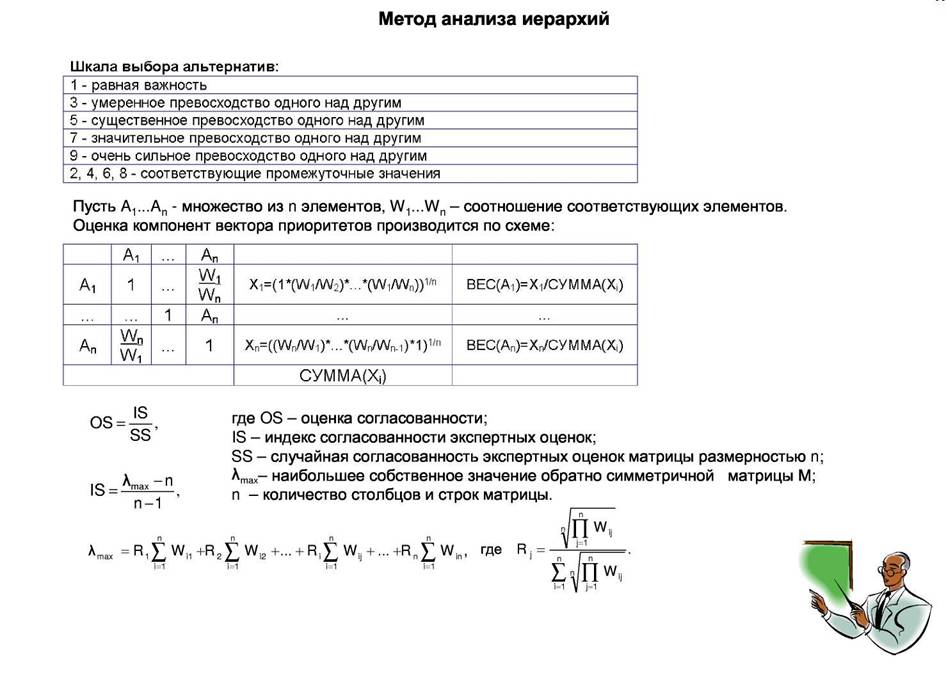

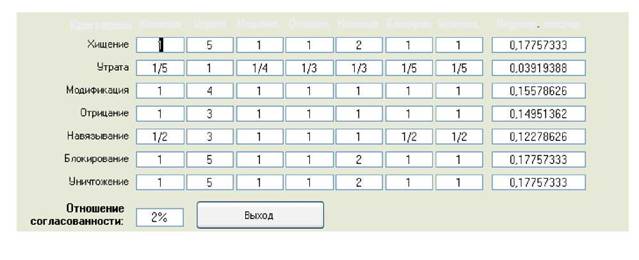

Метод дискретной минимизации отношения несогласованности:

Алгоритм согласования оценок:1. Определение отношения несогласованности NOR; экспертных данных по каждому

из свойств объекта "Способом определения отношения несогласованности".

2. Ранжирование свойств по показателю NOR; и определение свойств с

максимальным и минимальным численными значениями NOR; (определение строк

матрицы М).

3. Расчет новых оценок в строке матрицы М, характеризующихся максимальным

значением показателя NOR; по исходным экспертным оценкам строки с минимальным

значением NOR;.

4. Запись полученных новых оценок в матрицу М.

5. Расчет показателя "отношение согласованности".

6. Проверка допустимого уровня согласованности данных.

7. Повторный расчет новых оценок при не выполнении условия допустимости с

повторением пунктов 3...6 алгоритма.

8. Расчет коэффициентов важности (рангов) показателей свойств объекта при

выполнении условия допустимости.

9. Определение наиболее предпочтительного объекта.

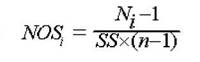

Обобщенная схема работы автоматизированной системы оценки информационных рисков объекта информатизации

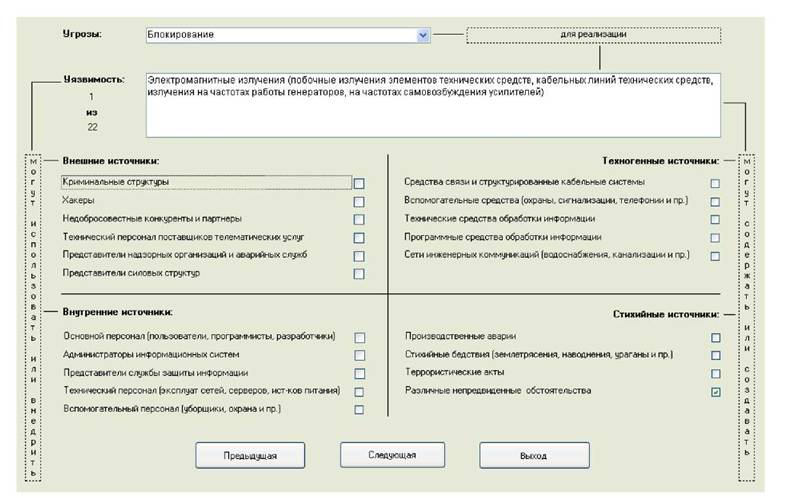

Форма для оценки источников угроз

Форма для составления матрицы идентифицированных источников угроз и уязвимостей

Форма для расчета количества атак

Рассчитать количество атак

Хищение 199 Утрата 40 Модификация 163 Отрицание 138 Навязывание 123 Блокирование 201 Уничтожение 205

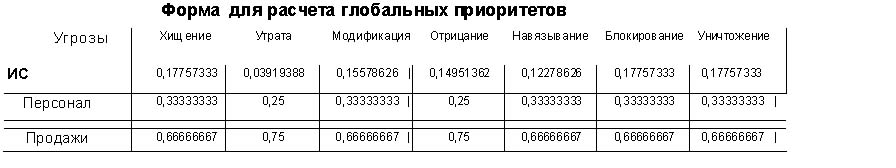

Форма для получения результатов сравнения критериев

Критерии ХищениеУтратаМсдифик.Отрицай. Навязыв.Блокиров.Уничтож.Нормнр вектор

Форма для оценки альтернатив по каждому критерию

Отчет по глобальным приоритетам

1) исследованы подходы в моделировании процессов нарушения

информационной безопасности крупного промышленного предприятия,

отличающееся классификацией основных информационных угроз, источников

их возникновения и уязвимостей автоматизированных систем управления

рассматриваемого объекта информатизации;

2) в приложении к системе информационной безопасности крупного

промышленного металлургического предприятия разработана математическая

модель оценки информационных рисков, в отличии от аналогов

предусматривающая обобщенную постановку задачи системного рассмотрения

информационных угроз на объекте информатизации;

3) разработан алгоритм проведения анализа и оценки состояния безопасности

информации на крупном объекте информатизации;

4) предложен способ автоматизированной коррекции экспертных оценок

методом дискретной минимизации отношения несогласованности, позволяющий

расширить область применения методов анализа иерархий в условиях

неопределенности;

5) разработана и введена в эксплуатацию автоматизированная система анализа

информационных рисков крупного объекта информатизации.